Azure AD Identity Governance Nedir?

Azure AD ortamında, kullanıcıların çoğunlukla kaynak erişimine ve bu kaynaklara doğru kullanıcıların erişmesine olanak sağlayan servistir. Bu servis ile ortamınızda erişim paketleri oluşturabilir, örnek vermek gerekirse, Sharepoint dosyasını paket içerisinde kaynak olarak kullanıp, hangi kullanıcıların bu kaynağa erişeceğini belirleyebilirsiniz. Burada en önemli olan husus güvenliktir. Kaynaklar için ortamımızda güvenlik ilkesi oluşturmaz isek, saldırılar karşısında büyük derecede zarara uğrayabiliriz.

Identity Governance ile, bir erişim paketi oluşturup kaynaklar üzerinde kullanıcı tanımladığımızda, bu kullanıcıların kaynakları görebileceği zamanı sınırlayabiliriz. Örnek olarak paket içerisinde bulunan bir kaynağın 10 gün boyunca üzerinde çalışılması gerekiyor ve 10 günün sonunda bu kaynak ile işlemler tamamıyla bitmiş olacak. Kaynak üzerinde erişimi bulunan kullanıcıların 10 gün olarak süre tanımlayabiliriz.

Not: Azure AD Identity Governance servisinden yararlanabilmek için P2 lisansına sahip olmanız gerekmektedir.

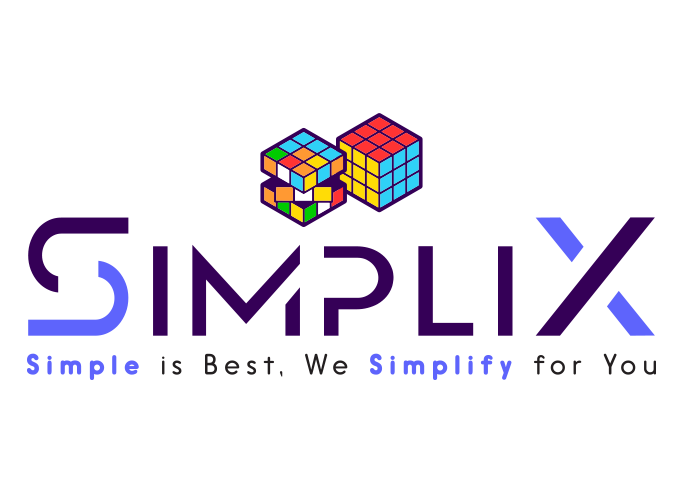

Identity Governance sayfasına ulaşmak için Azure portal üzerinde arama kısmına Identity Governance yazabilir veya Azure AD üzerinde Manage sekmesi altında Identity Governance alanından ulaşabilirsiniz. Sayfaya ilk eriştiğimizde aşağıdaki gibi ekran karşılayacaktır.

Resim-1

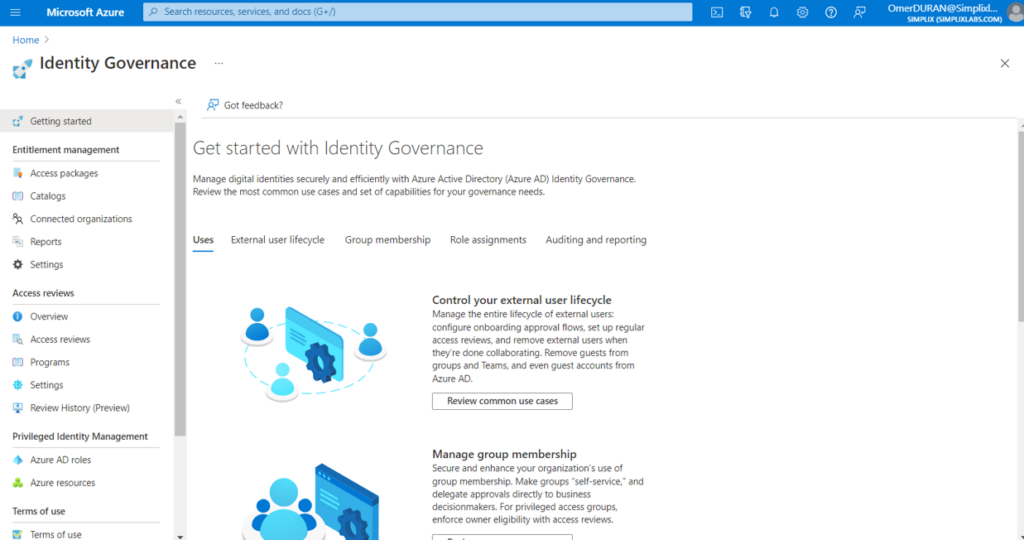

Erişim paketi oluşturmak için External user lifecycle sekmesi altında create Access package butonuna tıklayarak paket oluşturulabilir. Burada dilenirse kullanıcılara rol atamak için Role assignments sekmesinden ve denetim için Auditing and reporting sekmesinden PIM (Privileged Identity Management) üzerine ulaşıp, işlemler yapılabilir.

Resim-2

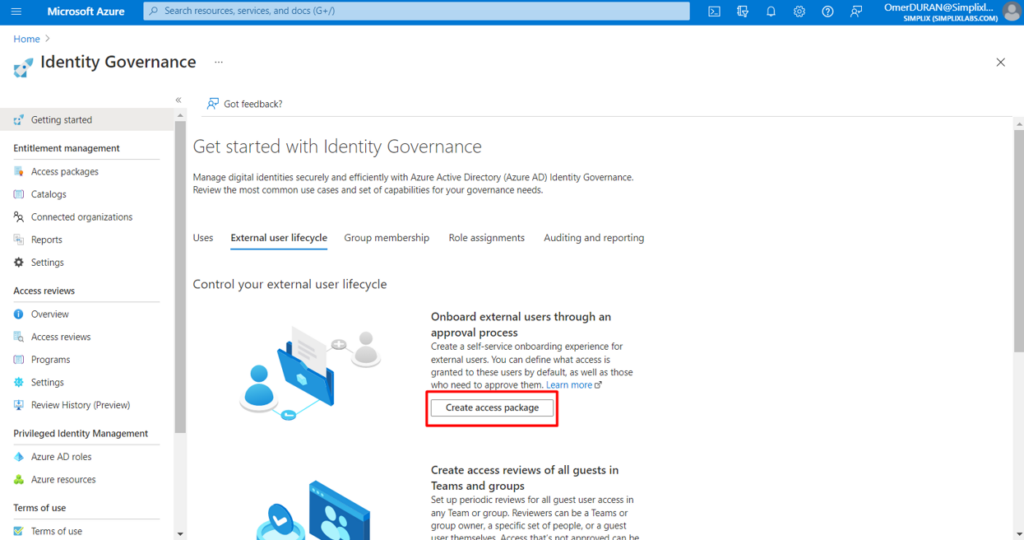

Access package sayfasında erişim paketine isim verip, gerekli Description bilgisi girilebilir. Next butonu ile devam ediyorum.

Resim-3

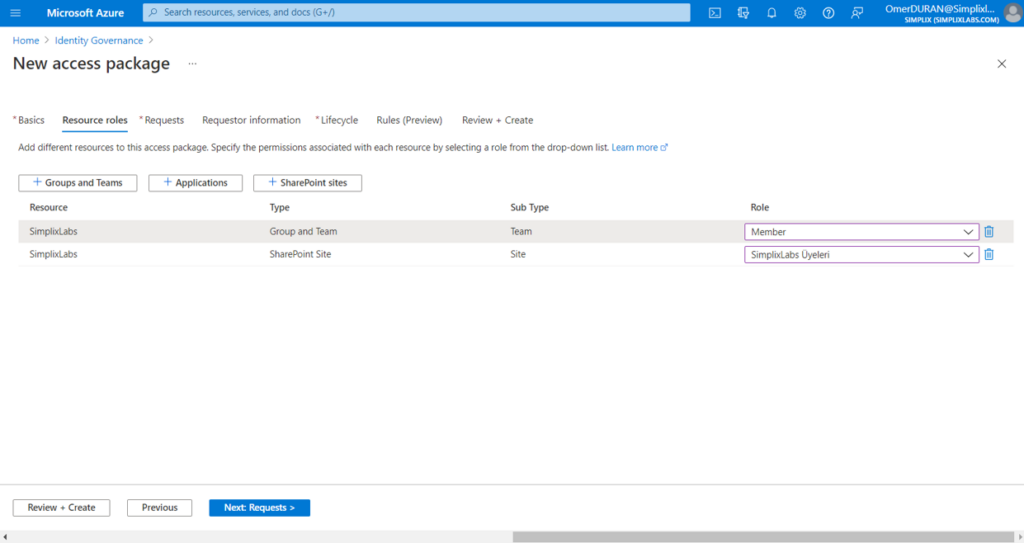

Resource Roles sayfasında, Groups and Teams, Application ve Sharepoint siteleri yani bu butonlar üzerinden mevcut olan kaynakları erişime ekleyebilirim. Groups and Teams üzerinde kaynaklara erişim sağlayacak grubu belirtiyorum ve bu grubun Application erişimi olacaksa bir Application seçebilirim veya Sharepoint üzerinden erişim sağlayacağı siteyi tanımlayabilirim. Ben burada Simplixlabs grubuna Sharepoint üzerinden bir siteye erişmesi için yetkiler tanımlayacağım. Grup üyelerinin rolünü Member olarak seçeceğim ve Sharepoint iznini ise üyeler olarak seçeceğim.

Resim-4

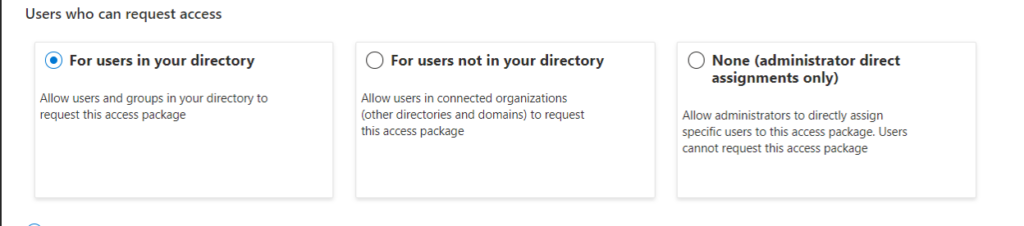

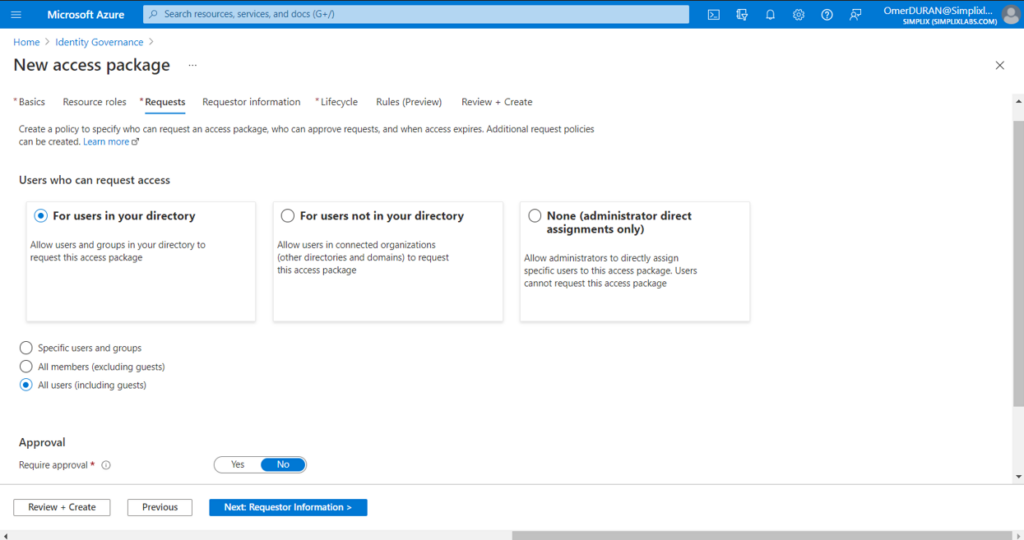

Requests ekranında, erişim sağlayacak kullanıcıları seçeceğim. Bu ekranda 3 çeşit atama mevcut. For users in your directory seçeneği ile kuruluş içerisinde bulunan kullanıcılar ve gruplar için erişim isteme izni tanınabilir. For users not in your directory seçeneği ile kuruluş içerisinde bulunmayan yani dışarıdan erişecek farklı Domain altında bulunan kullanıcılar için erişim talebi verilebilir. None (administrator direct assignments only) seçeneği ile ne kuruluş içerisindeki kullanıcılar için ne de dışarıdan erişecek kullanıcılar için erişim isteme hakkı verilmez. Bu seçenek ile sadece yöneticin belirleyeceği kullanıcılar erişim talebinde bulunabilir. For users in your directory seçeneği ile devam edeceğim.

Resim-5

- Specific users and groups:Belirli kullanıcılar ve gruplar için bu seçenek seçilir.

- All members (excluding guests):kuruluş içerisinde bulunan tüm kullanıcılar konuklar hariç olması halinde bu seçenek seçilir.

- All users (including guests):Tüm kullanıcılar ve konuklarda dahil erişim talebinde bulunmaları için bu seçenek seçilir.

All users (including guests) seçeneği ile devam ediyorum.

Resim-6

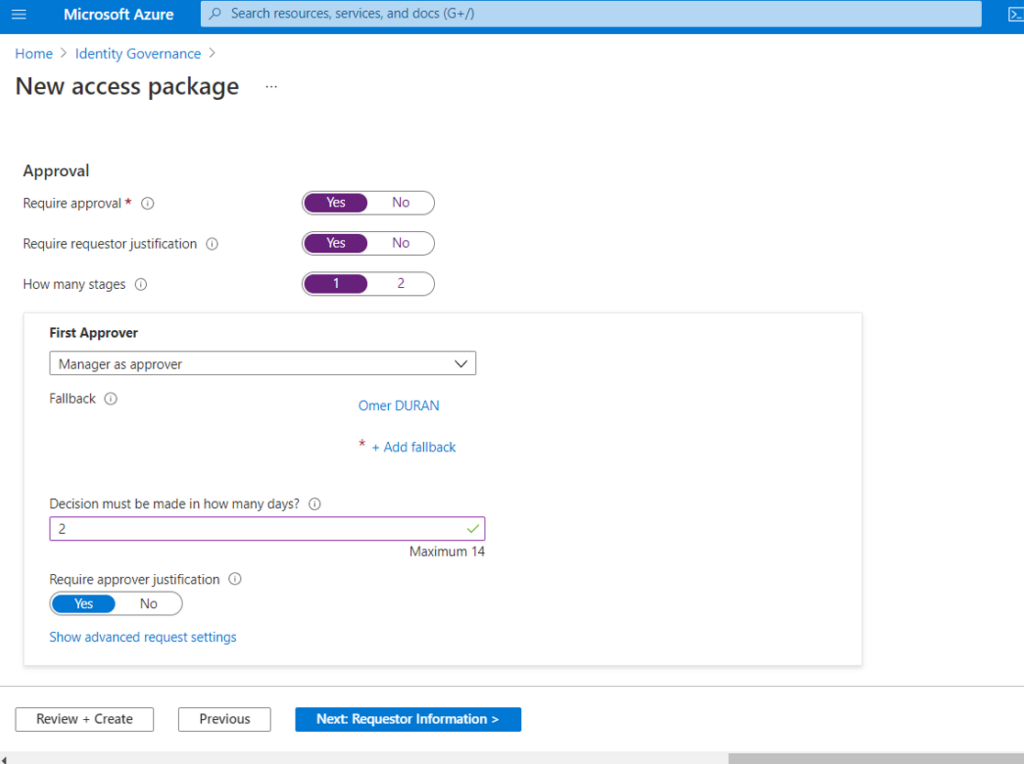

Burada Approval seçeneğini YES durumuna getirdiğimde kullanıcılara atanan kaynaklara ulaşabilmesi için yönetici hesabına onay bildirimi düşer. Approval seçeneğini YES durumuna getirip altında gelecek olan ayarları yapılandıracağım.

Require approval: Onay istenmesi için Yes durumuna getirilir.

Require requestor justification: İstek sahibi tarafından gerekçe isteneceği belirtilir.

How many stages: Onaylama işlemi kaç kez yapılacak. 1 seçilir ise 1 hesap tarafından onaylanır, 2 seçilirse Second approver doğar ve 2. Hesap tarafından da onaylama işlemi yapılabilir.

First approver, erişim talebini ilk onaylayacak olan hesap seçilir.

Decision must be made in how many days? Sorusu varsayılan olarak 14 gelmektedir ve maximum 14 girilir. Burada belirteceğimiz gün sayısı onaylama işleminin bekleyeceği süre sayısıdır.

Require approver justification, erişim talebini onaylayacak tarafından gerekçe istenir.

Resim-7

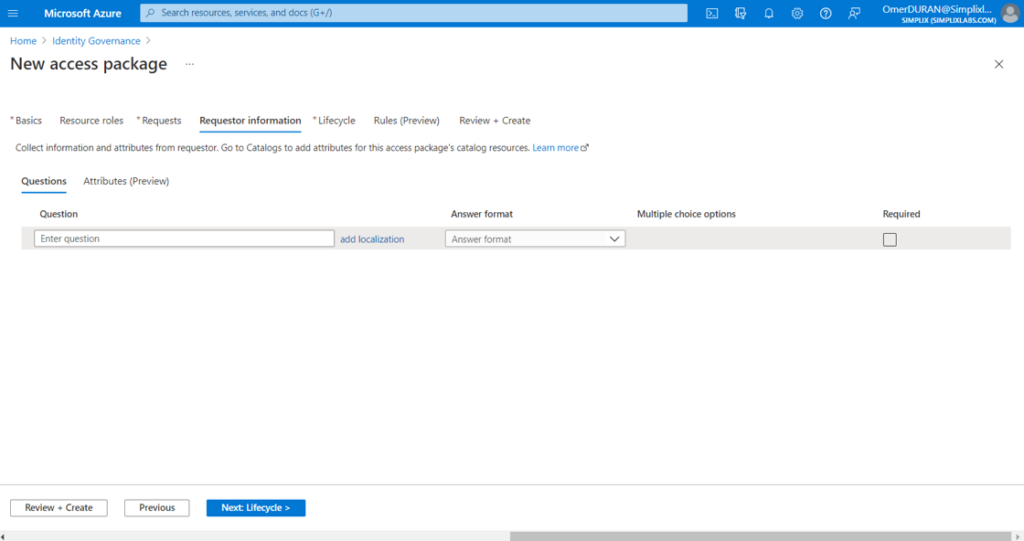

Requestor information ekranında, istek sahibi için bilgiler oluşturabilirsiniz.

Resim-8

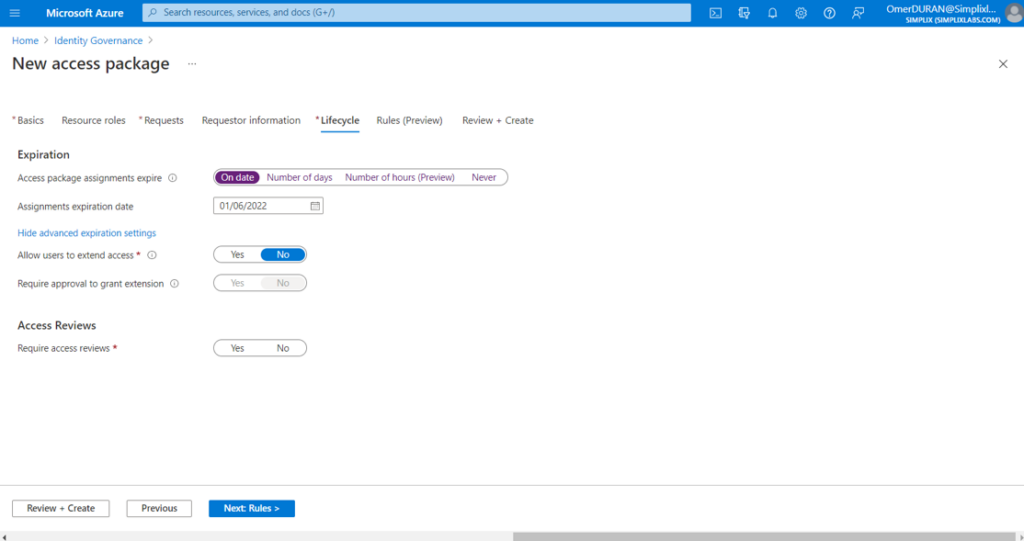

Lifecycle ekranında, kullanıcıların kaynaklara erişimi için belirli gün, tarih veya saat tanımlayabilirim. On Date seçeneği ile kaynaklara erişimin hangi tarihte sona ereceğini belirleyebilirim.

Allow users to extend Access, seçeneğini Yes durumuna getirdiğimde kullanıcılar kaynaklara erişim tarihleri sona erdiğinde erişim tarihlerini uzatma imkanı tanınır.

Require approval to grant extension, Allow users to extend Access seçeneğini Yes durumuna getirdiğimde aktif olan bu seçenekte ise, kullanıcıların erişim tarihlerini uzatması için onay gerektirebiliriz.

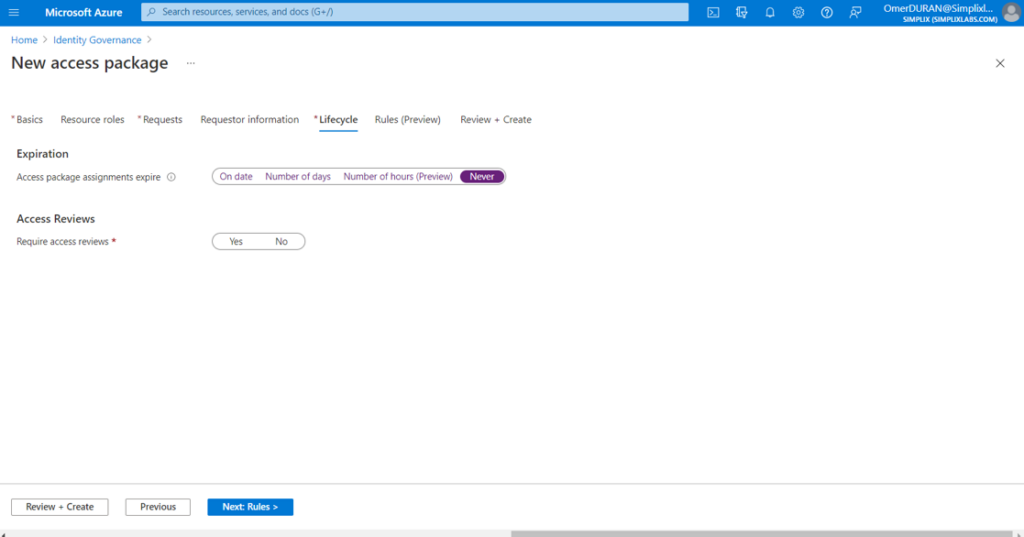

Require access reviews, seçenek ile erişim incelemeleri gerektirebiliriz.

Resim-9

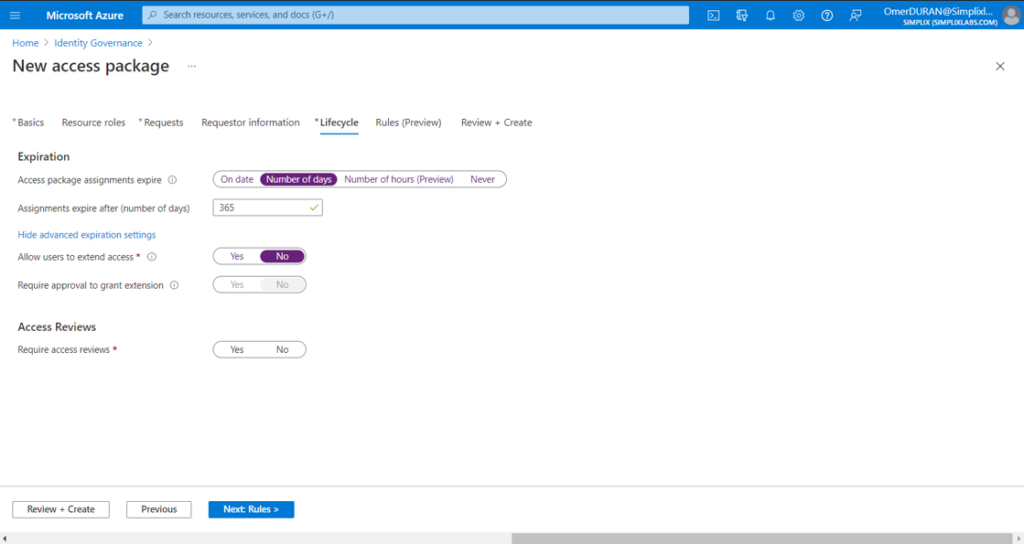

Number of days seçeneği ile, kullanıcıların kaynaklara erişiminin kaç gün sonra sona ereceğini belirtebiliriz. Burada gireceğimiz maximum değer 3660’ dır. Varsayılan olarak 365 gün gelmektedir.

Resim-10

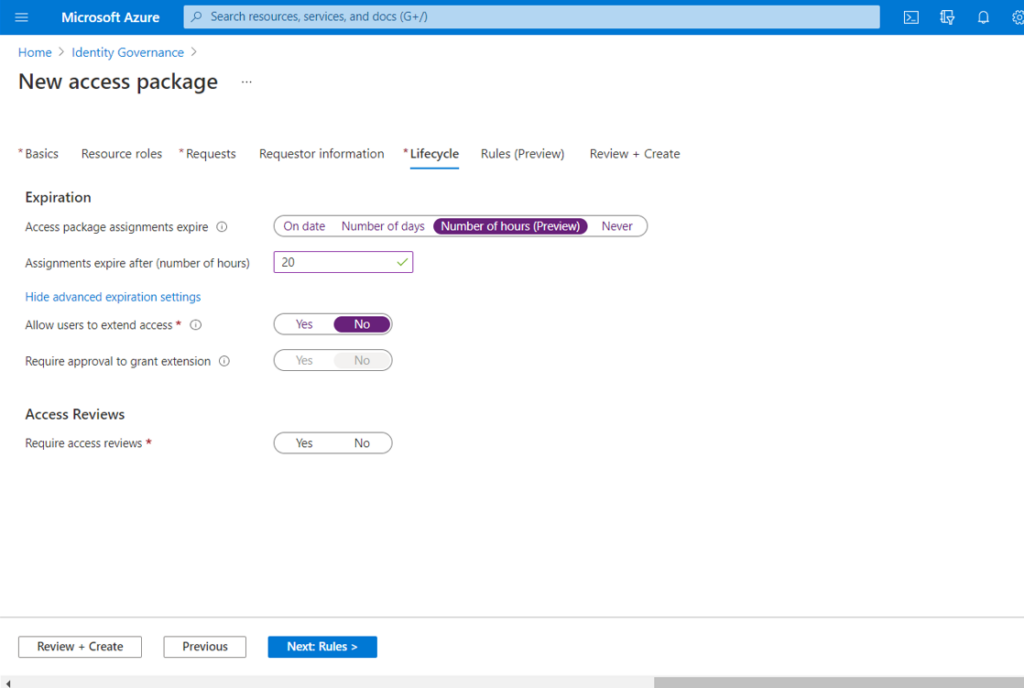

Number of hours seçeneğinde, kullanıcıların erişiminde kaç saat sonra sona ereceğini belirtebiliriz. Burada maximum girilecek değer 87840’ tır.

Resim-11

Never seçeneği ile, kaynaklara erişim için bir zaman sınırı eklemeden devam edebilirisiniz.

Resim-12

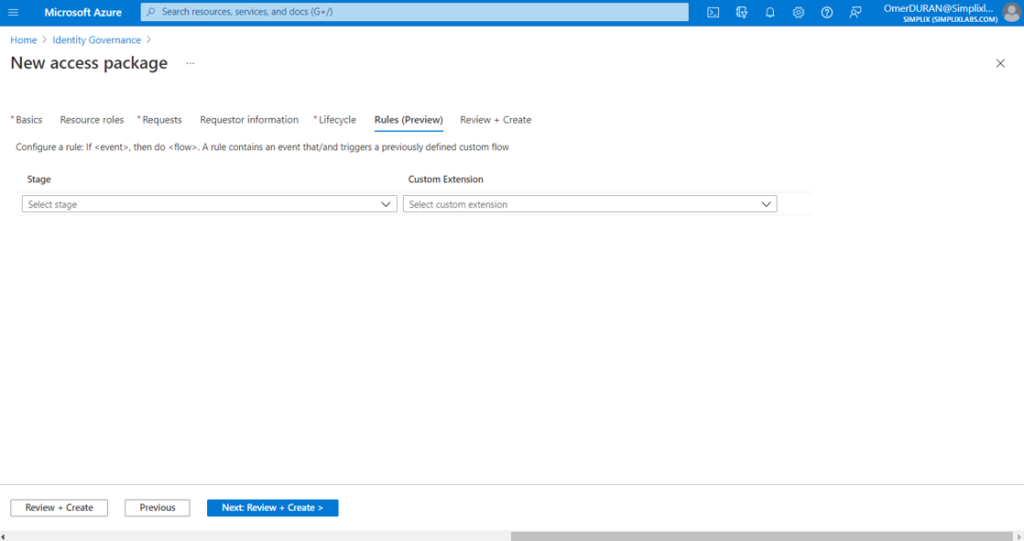

Rules ekranında, kaynaklara erişim için bir kural belirtebilirsiniz.

Resim-13

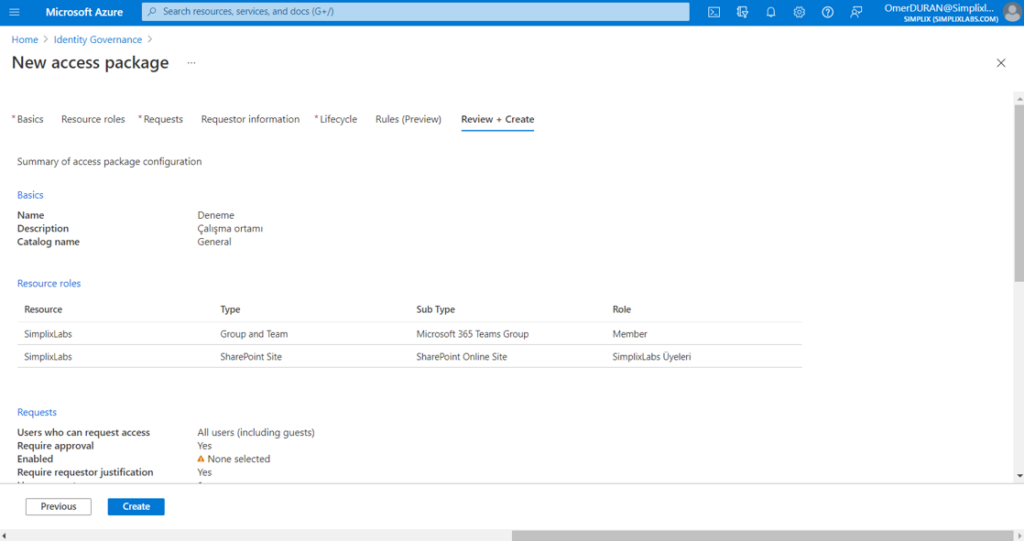

Review ekranında, Access package sayfasında yapılan konfigürasyonların bir listesi çıkarılır. Burada özet bilgi olarak yaptığınız ayarların bilgileri sizinle paylaşılır. Create butonu ile erişim paketini oluşturabilirsiniz.

Resim-14

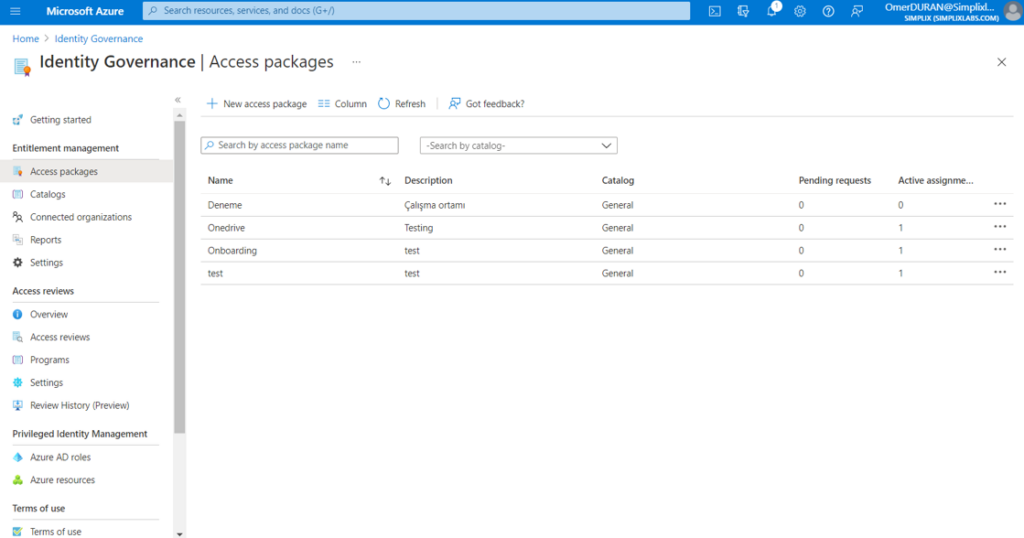

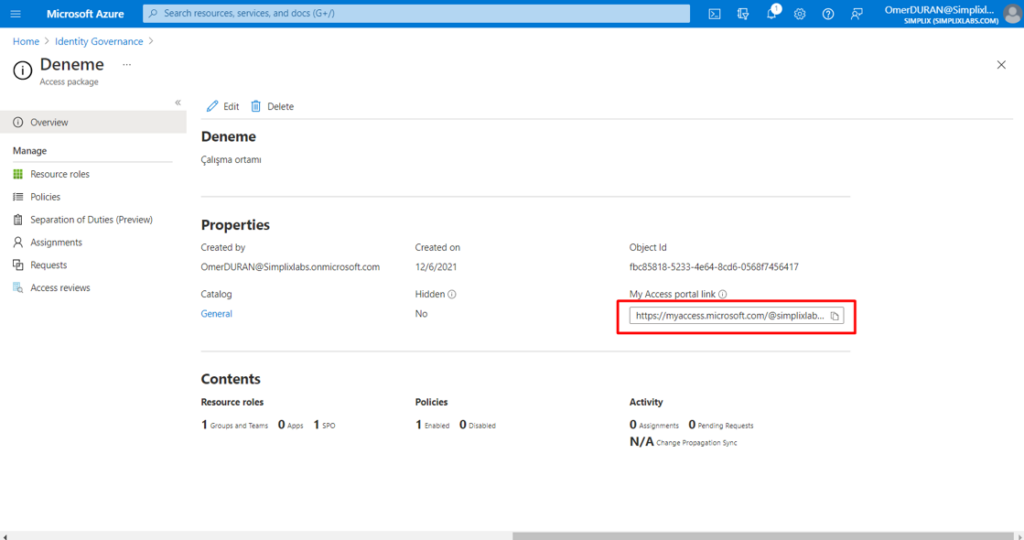

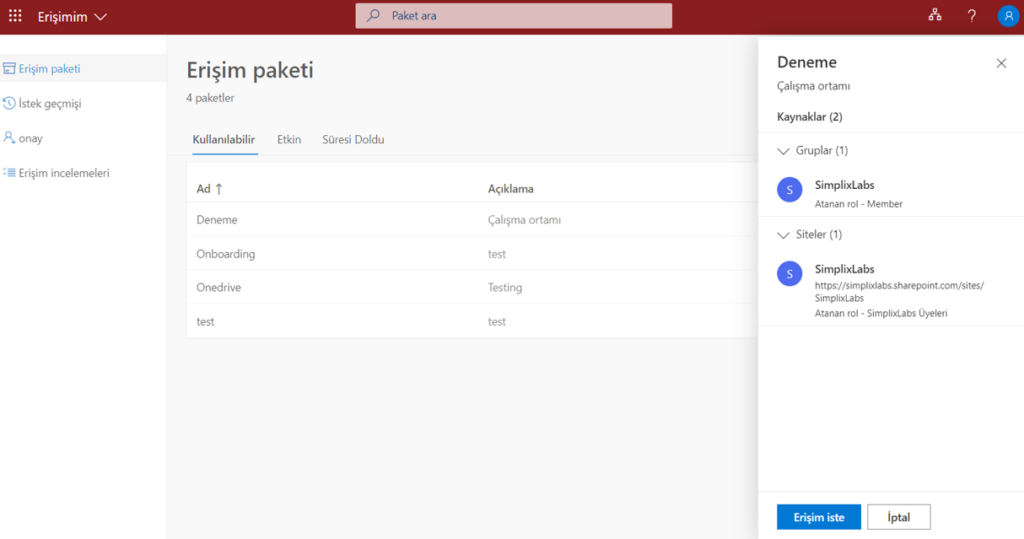

Access packages ekranında Deneme adında oluşturduğum erişim paketi görülüyor. Henüz bu erişim paketine bir istek gelmedi, örnek bir kullanıcı ile bu erişim paketine ulaşmaya çalışacağız.

Resim-15

Paylaşılan kaynağa erişmek için erişim paketi üzerine tıklayıp My Access portal link altında bulunan URL bilgisi üzerinden ulaşacağız.

Resim-16

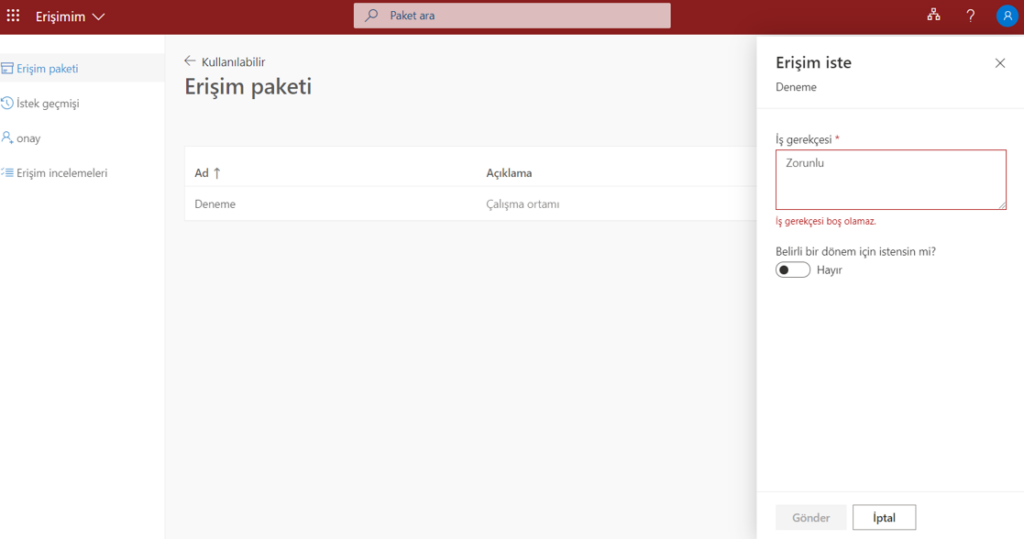

Erişim sayfasına ulaştığımda benden iş gerekçesi istiyor. Bunun sebebi konfigürasyon sırasında onaylayan tarafından gerekçe iste ayarını Yes olarak işaretlediğimi içindir.

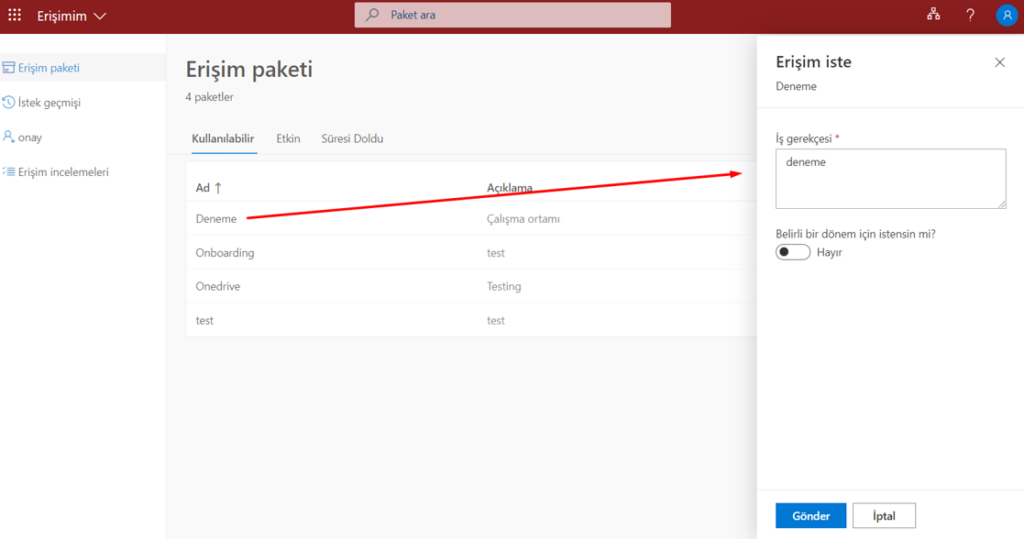

Resim-17

Deneme adlı erişim paketinde erişim istemek için üzerine tıklayıp erişim isteme alanında gerekçe girip gönder butonuna tıklıyorum.

Resim-18

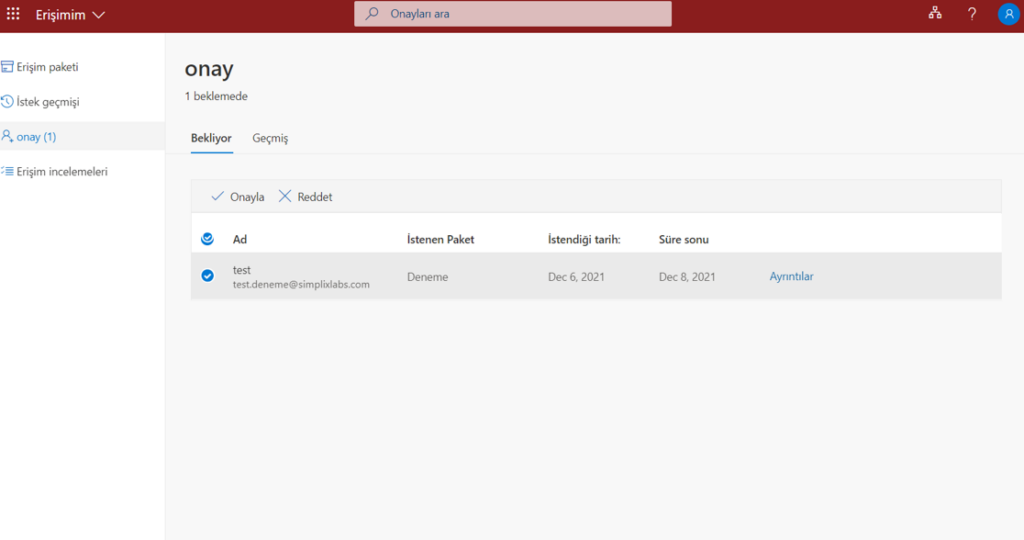

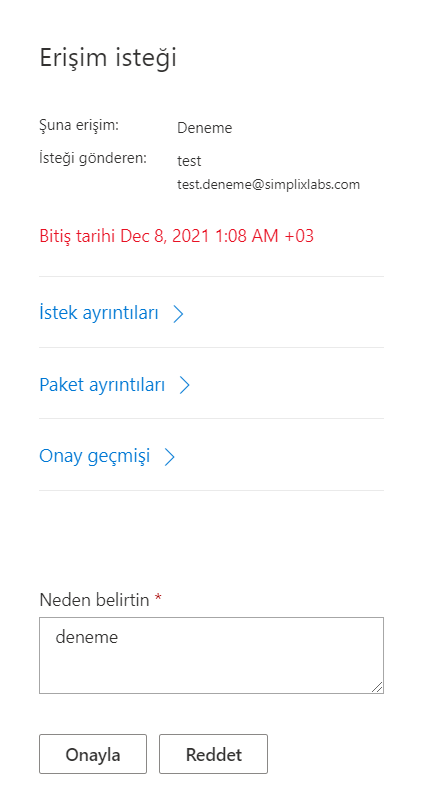

Test kullanıcısı tarafından gönderilen isteği onaylamak için URL sayfasına isteği onaylayacak olan hesabım ile giriş yapıyorum. Onay sekmesi üzerine gelip, test kullanıcısı üzerine tıkladığımda üst tarafta onayla ve reddet seçenekleri çıkacaktır. Onayla butonu ile isteğe karşılık veriyorum.

Resim-19

Onayla butonuna bastığımız anda sağ tarafta açılan pencerede bizden gerekçe girmemizi isteyecektir. Burada gerekçe girmememiz halinde bize izin vermeyecektir.

Resim-20

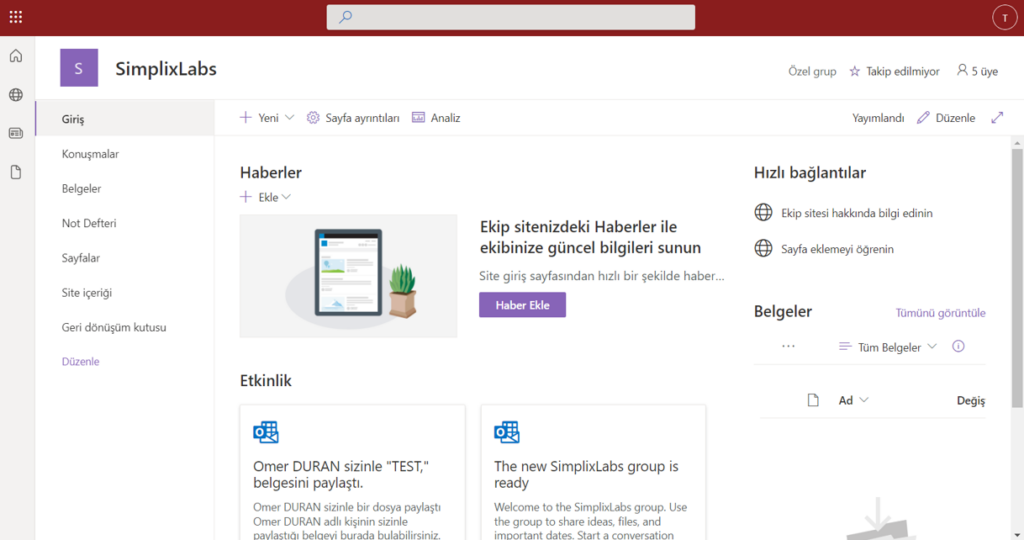

Test kullanıcısı ile tekrar logon olduğumda, deneme adlı erişim paketindeki kaynakları görebildiğini görebiliyoruz.

Resim-21

Artık Test kullanıcısı paylaşılan kaynağa erişebiliyor.

Resim-22

SimpliX Teknoloji olarak siz değerli müşterilerimize sunmuş olduğumuz hizmetlerimizin arasında yer alan Identity Governance ile erişim paketleri oluşturma ve bu erişim paketleri üzerinde kullanıcıların ne kadar süre çalışabileceği gibi yöntemleri hakkında daha fazla bilgi edinmek ve teknik danışmanımızla ortak bir toplantı gerçekleştirmek için info@simplix.com.tr adresimiz üzerinden bizimle iletişime geçebilirsiniz.